%EC%8B%9C%ED%81%90%EB%A6%AC%ED%8B%B0

-

김용대 교수, 대테러 방지용 안티 드론 기술 개발

〈 (오른쪽 위부터 시계방향으로) 김용대 교수, 권유진, 노주환, 신호철, 김도현 박사과정 〉

우리 대학 전기및전자공학부 김용대 교수 연구팀이 위조 GPS 신호를 이용해 드론의 위치를 속이는 방식으로 드론을 납치할 수 있는 안티 드론 기술을 개발했다.

이 기술은 긴급 상황에서 급격한 방향 변화 없이도 드론이 원하는 방향으로 안전하게 움직이도록 유도할 수 있어 테러 등의 목적을 가진 위험한 드론에 효과적으로 대응할 수 있다.

이번 연구성과는 ‘ACM 트랜잭션 온 프라이버시 & 시큐리티(ACM Transactions on Privacy and Security, TOPS)’ 저널 4월 9일 자에 게재됐다. (논문명 : Tractor Beam: Safe-hijacking of Consumer Drones with Adaptive GPS Spoofing)

드론 산업이 발전하며 수색, 구조, 방재 및 재해 대응, 택배와 정찰 등 다양한 영역에서 드론이 활용되면서 한편으로는 사유지와 주요시설 무단 침입, 안전과 보안 위협, 사생활 침해 등의 우려 또한 커지고 있다.

이에 따라 드론 침투를 탐지하고 대응하는 안티 드론 산업 급성장하고 있다. 현재 공항 등 주요시설에 구축되고 있는 안티 드론 시스템들은 방해 전파나 고출력 레이저를 쏘거나 그물로 포획해 드론을 무력화시키는 방식이다.

그러나 테러를 목적으로 폭발물이나 무기를 장착한 드론은 사람들과 주요시설로부터 즉시 안전거리를 확보한 뒤 무력화해야 피해가 최소화될 수 있다. 예를 들어 공항에서 무단 침입한 드론을 단순 방해 전파로 대응하면 드론을 못 움직이게 할 수는 있지만 한 자리에 계속 떠 있게 돼 비행기의 이착륙이 긴 시간 중단될 수 있다.

이렇듯 위험한 드론을 발견하는 즉시 안전하게 원하는 방향으로 격리할 수 있는 새로운 안티 드론 기술의 필요성이 커지고 있다.

김 교수 연구팀은 위조 GPS 신호를 이용해 드론의 위치를 속이는 방식으로 드론을 납치할 수 있는 안티 드론 기술을 개발했다.

위조 GPS 신호를 통해 드론이 자신의 위치를 착각하게 만들어서 정해진 위치나 경로로부터 드론을 이탈시키는 공격 기법은 기존 연구를 통해 알려진 바 있다. 그러나 이러한 공격 기법은 GPS 안전모드가 활성화되면 적용할 수 없다는 문제가 있다.

GPS 안전모드는 드론이 위조 GPS 신호로 인해 신호가 끊기거나 위치 정확도가 낮아지면 드론의 안전을 보장하기 위해 발동되는 일종의 비상 모드로 모델이나 제조사에 따라 제각각이기 때문이다.

연구팀은 디제이아이(DJI), 패롯(Parrot) 등 주요 드론 제조업체의 드론 GPS 안전모드를 분석하고 이를 기준으로 드론의 분류 체계를 만들어 각 드론 유형에 따른 드론 납치 기법을 설계했다.

이 분류 체계는 거의 모든 형태의 드론 GPS 안전모드를 다루고 있어 모델, 제조사와 관계없이 GPS를 사용하고 있는 드론이라면 보편적으로 적용할 수 있다. 연구팀은 실제 총 4종의 드론에 개발한 기법을 적용했고, 그 결과 작은 오차범위 안에서 의도한 납치 방향으로 드론을 안전하게 유도할 수 있음을 입증했다.

김 교수는 “기존 컨슈머 드론들은 GPS 안전모드를 갖추고 있어 위조 GPS 공격으로부터 안전한 것처럼 보이나 초보적인 방법으로 GPS 오류를 감지하고 있어 대부분 우회가 가능하다”라며 “특히 드론 불법 비행으로 발생하는 항공업계와 공항의 피해를 줄이는데 기여할 수 있을 것이다”라고 말했다.

연구팀은 기술이전을 통해 기존 안티 드론 솔루션에 연구팀이 개발한 기술을 적용하는 방식으로 상용화에 나설 계획이다.

이번 연구는 방위사업청의 광운대학교 초소형무인기 전술신호처리 특화연구실과 국방과학연구소의 지원을 통해 수행됐다.

□ 그림 설명

그림1. PC로 부터 위조 GPS 전파를 생성하여 지향성 안테나를 이용해 드론에 신호를 주입하는 실험환경

2019.06.05 조회수 19362

김용대 교수, 대테러 방지용 안티 드론 기술 개발

〈 (오른쪽 위부터 시계방향으로) 김용대 교수, 권유진, 노주환, 신호철, 김도현 박사과정 〉

우리 대학 전기및전자공학부 김용대 교수 연구팀이 위조 GPS 신호를 이용해 드론의 위치를 속이는 방식으로 드론을 납치할 수 있는 안티 드론 기술을 개발했다.

이 기술은 긴급 상황에서 급격한 방향 변화 없이도 드론이 원하는 방향으로 안전하게 움직이도록 유도할 수 있어 테러 등의 목적을 가진 위험한 드론에 효과적으로 대응할 수 있다.

이번 연구성과는 ‘ACM 트랜잭션 온 프라이버시 & 시큐리티(ACM Transactions on Privacy and Security, TOPS)’ 저널 4월 9일 자에 게재됐다. (논문명 : Tractor Beam: Safe-hijacking of Consumer Drones with Adaptive GPS Spoofing)

드론 산업이 발전하며 수색, 구조, 방재 및 재해 대응, 택배와 정찰 등 다양한 영역에서 드론이 활용되면서 한편으로는 사유지와 주요시설 무단 침입, 안전과 보안 위협, 사생활 침해 등의 우려 또한 커지고 있다.

이에 따라 드론 침투를 탐지하고 대응하는 안티 드론 산업 급성장하고 있다. 현재 공항 등 주요시설에 구축되고 있는 안티 드론 시스템들은 방해 전파나 고출력 레이저를 쏘거나 그물로 포획해 드론을 무력화시키는 방식이다.

그러나 테러를 목적으로 폭발물이나 무기를 장착한 드론은 사람들과 주요시설로부터 즉시 안전거리를 확보한 뒤 무력화해야 피해가 최소화될 수 있다. 예를 들어 공항에서 무단 침입한 드론을 단순 방해 전파로 대응하면 드론을 못 움직이게 할 수는 있지만 한 자리에 계속 떠 있게 돼 비행기의 이착륙이 긴 시간 중단될 수 있다.

이렇듯 위험한 드론을 발견하는 즉시 안전하게 원하는 방향으로 격리할 수 있는 새로운 안티 드론 기술의 필요성이 커지고 있다.

김 교수 연구팀은 위조 GPS 신호를 이용해 드론의 위치를 속이는 방식으로 드론을 납치할 수 있는 안티 드론 기술을 개발했다.

위조 GPS 신호를 통해 드론이 자신의 위치를 착각하게 만들어서 정해진 위치나 경로로부터 드론을 이탈시키는 공격 기법은 기존 연구를 통해 알려진 바 있다. 그러나 이러한 공격 기법은 GPS 안전모드가 활성화되면 적용할 수 없다는 문제가 있다.

GPS 안전모드는 드론이 위조 GPS 신호로 인해 신호가 끊기거나 위치 정확도가 낮아지면 드론의 안전을 보장하기 위해 발동되는 일종의 비상 모드로 모델이나 제조사에 따라 제각각이기 때문이다.

연구팀은 디제이아이(DJI), 패롯(Parrot) 등 주요 드론 제조업체의 드론 GPS 안전모드를 분석하고 이를 기준으로 드론의 분류 체계를 만들어 각 드론 유형에 따른 드론 납치 기법을 설계했다.

이 분류 체계는 거의 모든 형태의 드론 GPS 안전모드를 다루고 있어 모델, 제조사와 관계없이 GPS를 사용하고 있는 드론이라면 보편적으로 적용할 수 있다. 연구팀은 실제 총 4종의 드론에 개발한 기법을 적용했고, 그 결과 작은 오차범위 안에서 의도한 납치 방향으로 드론을 안전하게 유도할 수 있음을 입증했다.

김 교수는 “기존 컨슈머 드론들은 GPS 안전모드를 갖추고 있어 위조 GPS 공격으로부터 안전한 것처럼 보이나 초보적인 방법으로 GPS 오류를 감지하고 있어 대부분 우회가 가능하다”라며 “특히 드론 불법 비행으로 발생하는 항공업계와 공항의 피해를 줄이는데 기여할 수 있을 것이다”라고 말했다.

연구팀은 기술이전을 통해 기존 안티 드론 솔루션에 연구팀이 개발한 기술을 적용하는 방식으로 상용화에 나설 계획이다.

이번 연구는 방위사업청의 광운대학교 초소형무인기 전술신호처리 특화연구실과 국방과학연구소의 지원을 통해 수행됐다.

□ 그림 설명

그림1. PC로 부터 위조 GPS 전파를 생성하여 지향성 안테나를 이용해 드론에 신호를 주입하는 실험환경

2019.06.05 조회수 19362 -

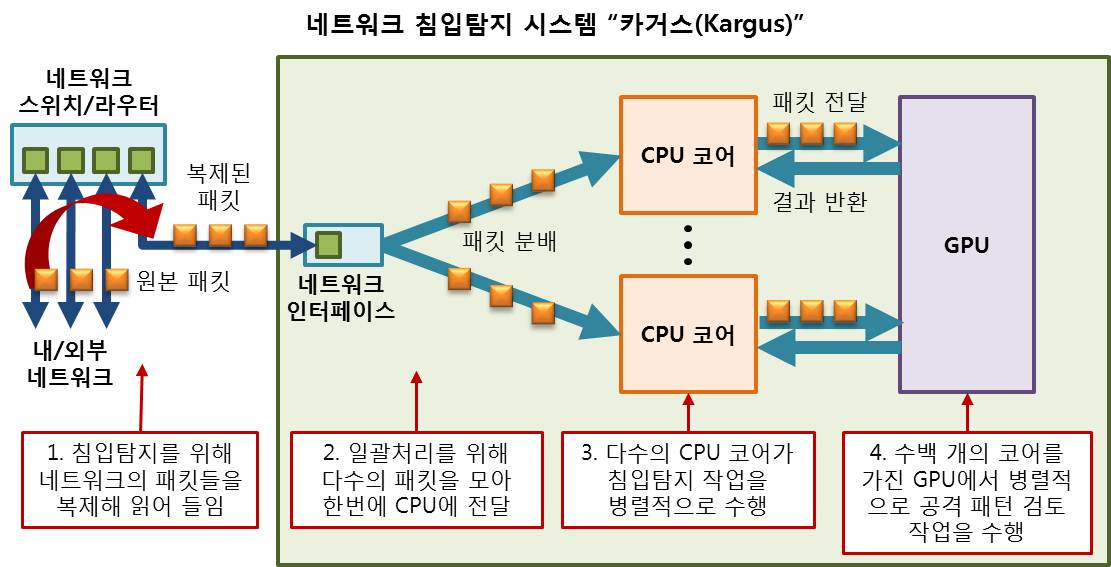

세계에서 가장 빠른 네트워크 침입탐지 시스템 개발

- 100% 공격 패킷만 들어오는 경우에도 10Gbps 가까운 성능 발휘 -

- 19년 역사의 세계 최고 보안학회인 ACM CCS에 국내 최초 논문 발표 -

전용 하드웨어를 사용하지 않고, 범용 하드웨어상의 소프트웨어만으로도 NIDS의 성능을 획기적으로 올려 네트워크 보안 분야에 커다란 지각변동이 예상된다.

우리 학교 전기 및 전자공학과 박경수 교수와 이융 교수팀이 국가보안기술연구소(소장 강석열) 배병철 팀장과 공동으로 범용 서버 상에서 수십 Gbps(초당 기가비트)의 성능을 낼 수 있는 소프트웨어 기반 네트워크 침입탐지 시스템인(이하 NIDS) "카거스(Kargus)"를 개발했다고 5일 밝혔다.

이 기술은 오는 10월 16일~18일 미국 노스캐롤리나주 롤리에서 열리는 美계산기학회(ACM) 컴퓨터 시큐리티 컨퍼런스(CCS, Conference on Computer and Communications Security)에서 발표될 예정인데 국내에서 나온 논문으로는 처음이다.

올해로 19년째를 맞이하는 ACM CCS는 보안 분야 세계 최고 학회로 10%대의 낮은 게재율 때문에 논문채택이 매우 어려운 학회로 유명하다.

네트워크 침입탐지 시스템(NIDS)은 패턴 매칭을 통해 네트워크로 유입되는 공격을 탐지하는 역할을 수행한다.

그러나 범용 컴퓨터 기반의 소프트웨어로 구현되는 기존 NIDS는 하드웨어 사양이 좋더라도 리소스를 효율적으로 사용하지 못해 10Gbps 이상의 초고속 네트워크에서는 적용되기 어려웠다.

KAIST 연구팀이 개발한 ‘카거스’는 1~2Gbps 수준에 머물던 기존 소프트웨어 NIDS의 성능을 메니코어(manycore) GPU, 멀티코어(multicore) CPU 등에 존재하는 하드웨어 병렬성과 여러 패킷을 한 번에 처리하는 일괄처리 방식을 활용해 획기적으로 성능을 끌어 올렸다.

그 결과 해커의 공격이 없는 일반적인 상황에서는 33Gbps, 100% 공격 패킷만 들어오는 경우에도 10Gbps 가까운 성능을 내는 데 성공했다.

또 이 기술의 가장 큰 특징 중 하나는 기존 공개 소프트웨어 기반 시스템인 Snort 탐지규칙을 그대로 활용해 상용화 가능성을 높였다는 점이다. 따라서 상용화에 성공할 경우 약 700만원 정도의 비용으로 수억 원에 달하는 전용 하드웨어 기반 NIDS를 대체할 수 있을 것으로 기대된다.

뿐만 아니라 10Gbps이상의 초고속 네트워크로 접속되는 기업, 정부, 교육기관의 네트워크는 물론 클라우드 서버팜이나 IP로 구동되는 LTE 백본망 등에 대한 공격을 저비용・고유연성을 지닌 소프트웨어 장비로 대비할 수 있을 것으로 전망된다.

박경수 교수는 “이번 논문 발표로 우리나라의 앞선 보안기술의 수준을 국내외에 입증했다”며 “이번 연구를 계기로 국내 보안기술관련 분야 연구진들의 사기를 북돋울 수 있는 기회가 됐으면 한다”고 말했다.

박 교수는 이어 “앞으로 국내 범용 서버 기반 네트워크 장비 시장에 활력을 불어넣는데 주력하겠다”고 강조했다.

한편, 이번 연구는 국가보안기술연구소와 교육과학기술부의 지원으로 수행됐다.

2012.09.05 조회수 22936

세계에서 가장 빠른 네트워크 침입탐지 시스템 개발

- 100% 공격 패킷만 들어오는 경우에도 10Gbps 가까운 성능 발휘 -

- 19년 역사의 세계 최고 보안학회인 ACM CCS에 국내 최초 논문 발표 -

전용 하드웨어를 사용하지 않고, 범용 하드웨어상의 소프트웨어만으로도 NIDS의 성능을 획기적으로 올려 네트워크 보안 분야에 커다란 지각변동이 예상된다.

우리 학교 전기 및 전자공학과 박경수 교수와 이융 교수팀이 국가보안기술연구소(소장 강석열) 배병철 팀장과 공동으로 범용 서버 상에서 수십 Gbps(초당 기가비트)의 성능을 낼 수 있는 소프트웨어 기반 네트워크 침입탐지 시스템인(이하 NIDS) "카거스(Kargus)"를 개발했다고 5일 밝혔다.

이 기술은 오는 10월 16일~18일 미국 노스캐롤리나주 롤리에서 열리는 美계산기학회(ACM) 컴퓨터 시큐리티 컨퍼런스(CCS, Conference on Computer and Communications Security)에서 발표될 예정인데 국내에서 나온 논문으로는 처음이다.

올해로 19년째를 맞이하는 ACM CCS는 보안 분야 세계 최고 학회로 10%대의 낮은 게재율 때문에 논문채택이 매우 어려운 학회로 유명하다.

네트워크 침입탐지 시스템(NIDS)은 패턴 매칭을 통해 네트워크로 유입되는 공격을 탐지하는 역할을 수행한다.

그러나 범용 컴퓨터 기반의 소프트웨어로 구현되는 기존 NIDS는 하드웨어 사양이 좋더라도 리소스를 효율적으로 사용하지 못해 10Gbps 이상의 초고속 네트워크에서는 적용되기 어려웠다.

KAIST 연구팀이 개발한 ‘카거스’는 1~2Gbps 수준에 머물던 기존 소프트웨어 NIDS의 성능을 메니코어(manycore) GPU, 멀티코어(multicore) CPU 등에 존재하는 하드웨어 병렬성과 여러 패킷을 한 번에 처리하는 일괄처리 방식을 활용해 획기적으로 성능을 끌어 올렸다.

그 결과 해커의 공격이 없는 일반적인 상황에서는 33Gbps, 100% 공격 패킷만 들어오는 경우에도 10Gbps 가까운 성능을 내는 데 성공했다.

또 이 기술의 가장 큰 특징 중 하나는 기존 공개 소프트웨어 기반 시스템인 Snort 탐지규칙을 그대로 활용해 상용화 가능성을 높였다는 점이다. 따라서 상용화에 성공할 경우 약 700만원 정도의 비용으로 수억 원에 달하는 전용 하드웨어 기반 NIDS를 대체할 수 있을 것으로 기대된다.

뿐만 아니라 10Gbps이상의 초고속 네트워크로 접속되는 기업, 정부, 교육기관의 네트워크는 물론 클라우드 서버팜이나 IP로 구동되는 LTE 백본망 등에 대한 공격을 저비용・고유연성을 지닌 소프트웨어 장비로 대비할 수 있을 것으로 전망된다.

박경수 교수는 “이번 논문 발표로 우리나라의 앞선 보안기술의 수준을 국내외에 입증했다”며 “이번 연구를 계기로 국내 보안기술관련 분야 연구진들의 사기를 북돋울 수 있는 기회가 됐으면 한다”고 말했다.

박 교수는 이어 “앞으로 국내 범용 서버 기반 네트워크 장비 시장에 활력을 불어넣는데 주력하겠다”고 강조했다.

한편, 이번 연구는 국가보안기술연구소와 교육과학기술부의 지원으로 수행됐다.

2012.09.05 조회수 22936